What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-03-24 09:15:10 | Comment la police a utilisé un AirTag pour piéger des trafiquants de drogue (lien direct) |  N'en déplaise à Apple, la police fédérale américaine s'est servie d'un AirTag pour enquêter sur un trafic de drogues. N'en déplaise à Apple, la police fédérale américaine s'est servie d'un AirTag pour enquêter sur un trafic de drogues. |

General Information Legislation | ★★★ | ||

| 2023-03-24 08:45:00 | Opération de piqûre de l'agence nationale de la criminalité infiltre le marché de la cybercriminalité [National Crime Agency sting operation infiltrates cyber crime market] (lien direct) |  N'en déplaise à Apple, la police fédérale américaine s'est servie d'un AirTag pour enquêter sur un trafic de drogues. N'en déplaise à Apple, la police fédérale américaine s'est servie d'un AirTag pour enquêter sur un trafic de drogues. |

General Information | ★★★ | ||

| 2023-03-24 08:17:09 | OpenAI amorce le décloisonnement de ChatGPT (lien direct) | OpenAI ouvre la voie à l'intégration de plug-in dans ChatGPT. Avec des perspectives fonctionnelles autant qu'économiques. | General Information | ChatGPT ChatGPT | ★★ | |

| 2023-03-24 08:00:00 | Configurez votre webcam sous Linux avec Cameractrls (lien direct) | Si vous êtes sous Linux et que vous cherchez un moyen simple de contrôler votre caméra sans trop de prise de tête, cameractrls est l’outil qu’il vous faut. Je sais, c’est moins fun que de galérer à faire fonctionner une webcam avec son système Linux, mais grâce à cet utilitaire … Suite | General Information | ★★ | ||

| 2023-03-24 01:05:10 | Oncle Sam révèle qu'il a envoyé des cyber-soldateurs en Albanie pour chasser les menaces iraniennes [Uncle Sam reveals it sent cyber-soldiers to Albania to hunt for Iranian threats] (lien direct) | \\ 'Hunt Forward \' Teams de ce tri aide à la défense et découvrez comment les attaquants comme Téhéran opèrent Les cyber-opérateurs américains ont confirmé avoir effectué une mission défensive en ligne en Albanie, en réponseà l'an dernier, les cyberattaques de \\ contre le gouvernement local…

\'Hunt forward\' teams of this sort aid with defense and learn how attackers like Tehran operate US Cyber Command operators have confirmed they carried out an online defensive mission in Albania, in response to last year\'s cyber attacks against the local government.… |

Threat General Information Legislation | ★★★ | ||

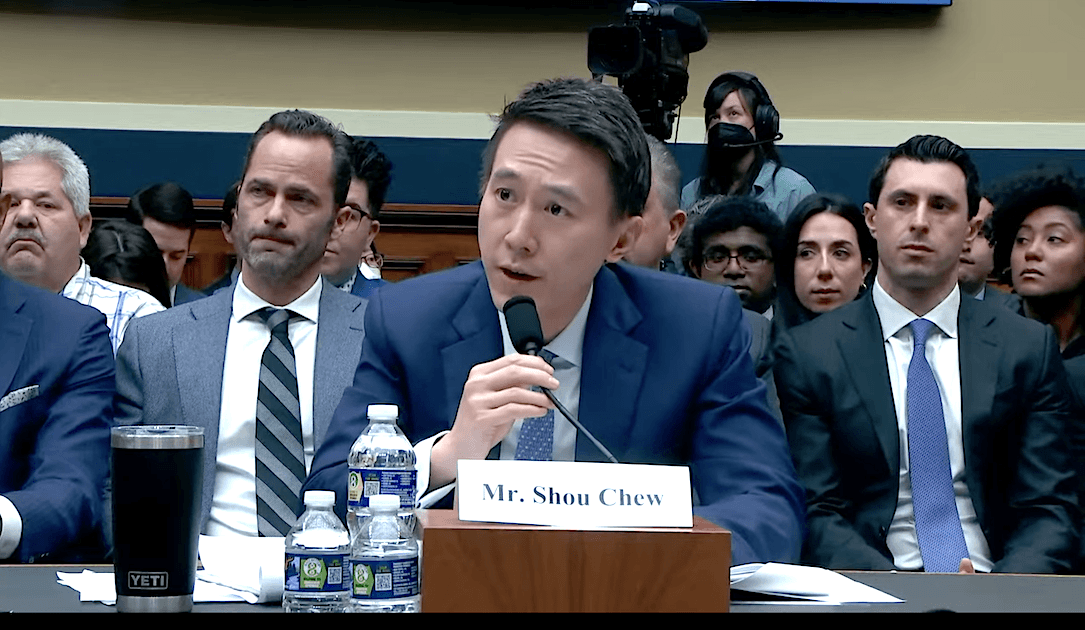

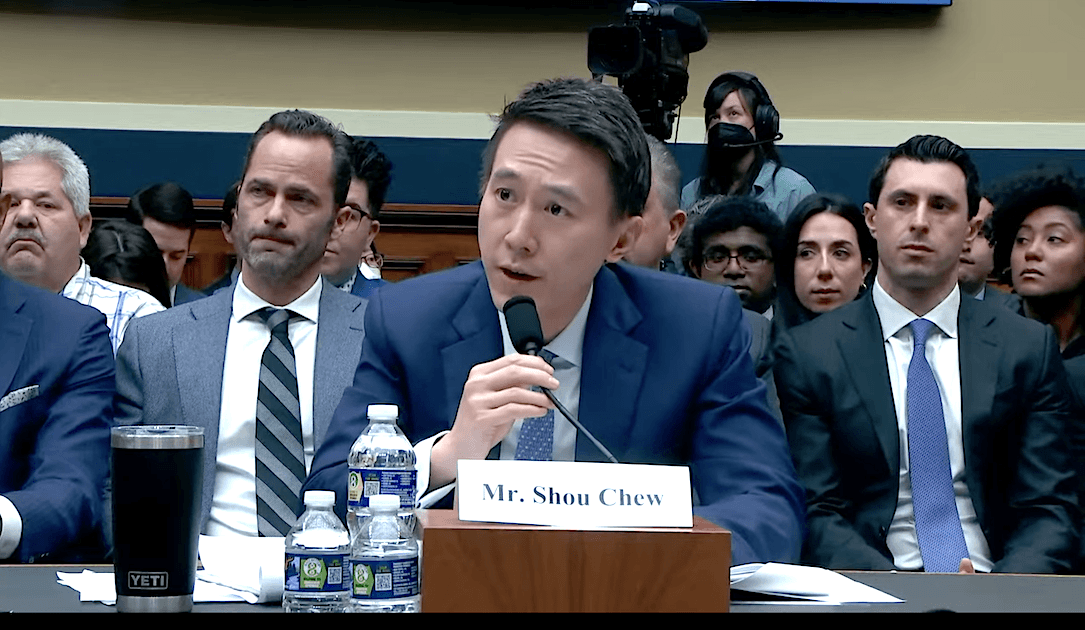

| 2023-03-23 20:54:48 | Cinq heures brutales pour Tiktok: le PDG a ratissé les charbons au milieu de la confidentialité, des problèmes de sécurité [Five brutal hours for TikTok: CEO raked over coals amid privacy, security concerns] (lien direct) | Tiktok est venu gagner des cœurs et des esprits avec la technologie et la raison.Il a perdu.

TikTok came to win hearts and minds with technology and reason. It lost. |

Data Breach General Information Legislation | ★★★ | ||

| 2023-03-23 17:50:00 | Les sénateurs appellent le poste de cybersécurité approuvé par le Congrès au ministère de l'Énergie [Senators call for Congress-approved cybersecurity position at Department of Energy] (lien direct) |

Plusieurs sénateurs des deux parties ont appelé à l'élévation du poste de directeur de la cybersécurité au ministère de l'Énergie lors d'une audience jeudi.Le Congrès a [passé des années] (https://www.risch.senate.gov/public/index.cfm/2021/3/risch-king-urge-energy-department-don-t-downgrade-cbersesecurity) Critiquant le blancChambre et secrétaire à l'énergie Jennifer Granholm pour avoir effectivement abaissé le poste de cybersécurité à partir d'un rôle de niveau assistant-secrétaire qui nécessiterait une confirmation du Sénat

Plusieurs sénateurs des deux parties ont appelé à l'élévation du poste de directeur de la cybersécurité au ministère de l'Énergie lors d'une audience jeudi.Le Congrès a [passé des années] (https://www.risch.senate.gov/public/index.cfm/2021/3/risch-king-urge-energy-department-don-t-downgrade-cbersesecurity) Critiquant le blancChambre et secrétaire à l'énergie Jennifer Granholm pour avoir effectivement abaissé le poste de cybersécurité à partir d'un rôle de niveau assistant-secrétaire qui nécessiterait une confirmation du Sénat

Several senators from both parties called for the elevation of the cybersecurity director position at the Department of Energy during a hearing on Thursday. Congress has [spent years](https://www.risch.senate.gov/public/index.cfm/2021/3/risch-king-urge-energy-department-don-t-downgrade-cybersecurity) criticizing the White House and Secretary of Energy Jennifer Granholm for effectively downgrading the cybersecurity position from an assistant-secretary level role that would require Senate confirmation to

Several senators from both parties called for the elevation of the cybersecurity director position at the Department of Energy during a hearing on Thursday. Congress has [spent years](https://www.risch.senate.gov/public/index.cfm/2021/3/risch-king-urge-energy-department-don-t-downgrade-cybersecurity) criticizing the White House and Secretary of Energy Jennifer Granholm for effectively downgrading the cybersecurity position from an assistant-secretary level role that would require Senate confirmation to |

General Information Legislation | ★★ | ||

| 2023-03-23 17:00:00 | Épidémie de stockage sans sécurité, les appareils de sauvegarde sont une manne pour les cybercriminels [Epidemic of Insecure Storage, Backup Devices Is a Windfall for Cybercriminals] (lien direct) | Les dispositifs de stockage d'entreprise ont 14 faiblesses de sécurité en moyenne, les présentant à risque de compromis par les cyberattaques et en particulier les attaques de ransomwares.

Enterprise storage devices have 14 security weaknesses on average, putting them at risk of compromise by cyberattackers and especially ransomware attacks. |

Ransomware General Information | ★★ | ||

| 2023-03-23 17:00:00 | Le conseil d'administration vous verra maintenant [The Board of Directors Will See You Now] (lien direct) | Aidez le conseil à comprendre où l'entreprise est vulnérable, où les contrôles se terminent et où l'exposition commence.

Help the board understand where the business is vulnerable, where controls end, and where exposure begins. |

General Information | ★★★ | ||

| 2023-03-23 16:57:08 | Commentaire d'expert: Withsecure - sur le récent Rio Tinto Hack [Expert comment: WithSecure - On the recent Rio Tinto hack] (lien direct) | Suite à la nouvelle que les anciens et actuels employés australiens de Rio Tinto ont peut-être fait voler des données personnelles par un groupe de cybercrimins, Paul Brucciani Cyber Security Conseiller à Withsecure Explique.

-

mise à jour malveillant

Following the news that former and current Australian employees of Rio Tinto may have had Personal data stolen by a cybercriminal group, Paul Brucciani Cyber Security Advisor at WithSecure explain. - Malware Update |

Hack General Information | ★ | ||

| 2023-03-23 16:45:00 | Les législateurs américains disent au PDG de Tiktok que l'application \\ 'devrait être interdite \\' [US lawmakers tell TikTok CEO the app \\'should be banned\\'] (lien direct) |

Le PDG de Tiktok \\ a tenté jeudi de dissiper les inquiétudes que l'application vidéo abrégée pose un risque de cybersécurité et de sécurité nationale lors de son premier témoignage auprès d'un comité de la Chambre des États-Unis.Les législateurs bipartisans du comité de l'énergie et du commerce de la Chambre ont pressé Shou Chew, qui a pris la tête de Tiktok en 2021, sur les liens de l'application

Le PDG de Tiktok \\ a tenté jeudi de dissiper les inquiétudes que l'application vidéo abrégée pose un risque de cybersécurité et de sécurité nationale lors de son premier témoignage auprès d'un comité de la Chambre des États-Unis.Les législateurs bipartisans du comité de l'énergie et du commerce de la Chambre ont pressé Shou Chew, qui a pris la tête de Tiktok en 2021, sur les liens de l'application

TikTok\'s chief executive attempted on Thursday to dispel concerns that the short-form video app poses a cybersecurity and national security risk in his first time testifying to a U.S. House committee. Bipartisan lawmakers on the House Energy and Commerce Committee pressed Shou Chew, who took the helm of TikTok in 2021, about the app\'s ties

TikTok\'s chief executive attempted on Thursday to dispel concerns that the short-form video app poses a cybersecurity and national security risk in his first time testifying to a U.S. House committee. Bipartisan lawmakers on the House Energy and Commerce Committee pressed Shou Chew, who took the helm of TikTok in 2021, about the app\'s ties |

General Information | ★★ | ||

| 2023-03-23 16:15:00 | Mitre déploie le prototype de sécurité de la chaîne d'approvisionnement [MITRE Rolls Out Supply Chain Security Prototype] (lien direct) | Application de fiducie du système basé sur le cloud disponible pour l'évaluation des risques quantitatives de conduite de test des fournisseurs de matériel, de logiciels, de services.

Cloud-based System of Trust application now available for test-driving quantitative risk assessment of suppliers of hardware, software, services. |

General Information | ★★★ | ||

| 2023-03-23 16:04:25 | FinOps : optimiser les coûts, une priorité contrariée (lien direct) | Pressées de migrer leurs flux de travail et applications dans le cloud, de nombreuses entreprises peinent encore à contrôler les coûts associés. | General Information | ★★ | ||

| 2023-03-23 16:01:00 | Intel possède une réduction de surface d'attaque avec une nouvelle plate-forme VPRO de base de 13e génération [Intel Boasts Attack Surface Reduction With New 13th Gen Core vPro Platform] (lien direct) | > Intel partage des informations sur les améliorations de sécurité apportées par sa nouvelle plateforme VPRO propulsée par les processeurs de base de 13e génération.

>Intel shares information on the security improvements brought by its new vPro platform powered by 13th Gen Core processors. |

General Information | ★★ | ||

| 2023-03-23 16:00:00 | Nouvelle méthode d'attaque post-exploitation trouvée affectant les mots de passe OKTA [New Post-Exploitation Attack Method Found Affecting Okta Passwords] (lien direct) | Le défaut découle de la façon dont le système OKTA enregistre les échecs de connexion tente des instances

The flaw derives from the way the Okta system records failed login attempts to instances |

General Information | ★★★ | ||

| 2023-03-23 15:49:21 | Félicitations aux lauréats du prix du NETSKOPE 2023 de l'année [Congratulations to the Netskope 2023 Partner of the Year Award Winners] (lien direct) | > Netskope est fier d'annoncer les lauréats du prix du partenaire de l'année de cette année.Ces prix reconnaissent et célèbrent les partenaires qui ont démontré la croissance, l'innovation et l'exécution.Ces partenaires de premier plan jouent un rôle essentiel dans la transformation du réseautage et de la sécurité;Permettre aux entreprises de protéger les données partout où elle va.& # 160;Les gagnants ont été annoncés cette semaine au cours de [& # 8230;]

>Netskope is proud to announce this year\'s Global Partner of the Year award winners. These awards recognize and celebrate partners that have demonstrated growth, innovation, and execution. These leading partners are playing an integral role in transforming networking and security; enabling enterprises to protect data everywhere it goes. Winners were announced this week during […] |

General Information Guideline | ★ | ||

| 2023-03-23 15:16:16 | programme Cybersecurity Startups Growth Academy (lien direct) | Les résultats d'un concours organisé par Google pour les Européens dans le cadre du programme Cybersecurity Startups Growth Academy ont été annoncés. | General Information | ★★ | ||

| 2023-03-23 15:14:43 | Comment EDF mise sur les jumeaux numériques pour construire ses futurs EPR (lien direct) | Depuis 2018, EDF a lancé Switch, un vaste programme de transformation numérique de son ingénierie. En 2022, l'énergéticien a franchi une nouvelle étape avec la mise en production de la plateforme sur laquelle repose le futur du parc nucléaire français. | General Information | ★★★ | ||

| 2023-03-23 15:10:49 | Avec Loop, Microsoft réussira-t-il là où Google a échoué ? (lien direct) | Passage en bêta publique acté pour l'application Loop, pierre angulaire de la démarche du même nom. Que promet-elle ? | General Information | ★★ | ||

| 2023-03-23 15:08:32 | Épisode 249: CTO fédéral d'Intel Steve Orrin sur la loi sur les puces et la sécurité de la chaîne d'approvisionnement [Episode 249: Intel Federal CTO Steve Orrin on the CHIPS Act and Supply Chain Security] (lien direct) | Paul parle avec Steve Orrin, le CTO fédéral d'Intel Corp au sujet de la représentation d'Intel et de ses technologies à l'oncle Sam et l'impact de la Chips Act un nouvel investissement fédéral massif dans les semi-conducteurs.

Paul speaks with Steve Orrin, the Federal CTO at Intel Corp about representing Intel and its technologies to Uncle Sam and the impact of the CHIPS Act a massive new federal investment in semiconductors. |

General Information | ★★ | ||

| 2023-03-23 14:59:00 | Opération cellule douce: les pirates chinoises abritent les fournisseurs de télécommunications du Moyen-Orient [Operation Soft Cell: Chinese Hackers Breach Middle East Telecom Providers] (lien direct) | Les fournisseurs de télécommunications au Moyen-Orient font l'objet de nouvelles cyberattaques qui ont commencé au premier trimestre de 2023.

L'ensemble d'intrusion a été attribué à un acteur de cyber-espionnage chinois associé à une campagne de longue durée surnommée Operation Soft Cell en fonction des chevauchements d'outillage.

"La phase d'attaque initiale implique l'infiltration de serveurs Microsoft Exchange orientés vers Internet à déployer

Telecommunication providers in the Middle East are the subject of new cyber attacks that commenced in the first quarter of 2023. The intrusion set has been attributed to a Chinese cyber espionage actor associated with a long-running campaign dubbed Operation Soft Cell based on tooling overlaps. "The initial attack phase involves infiltrating Internet-facing Microsoft Exchange servers to deploy |

General Information | ★★ | ||

| 2023-03-23 14:22:25 | Cloud : la FTC évalue les pratiques d\'hyperscalers (lien direct) | Les pratiques des principaux fournisseurs cloud sont-elles anticoncurrentielles ? La Commission américaine du commerce (FTC) investigue.

Les pratiques des principaux fournisseurs cloud sont-elles anticoncurrentielles ? La Commission américaine du commerce (FTC) investigue. |

General Information Cloud | ★★ | ||

| 2023-03-23 14:10:11 | Agences allemandes et sud-coréennes alertes des attaques de Kimsuky \\ [German and South Korean Agencies Alerts of Kimsuky\\'s Attacks] (lien direct) | Les agences de renseignement allemandes et sud-coréennes ont émis un avertissement conjoint contre les tactiques de cyberattaque croissantes d'un groupe de pirates nord-coréen appelé Kimsuky.Le groupe, soutenu par le gouvernement nord-coréen, a ciblé des organisations dans les deux pays avec des campagnes de phishing sophistiquées et des attaques de logiciels malveillants.L'avertissement intervient alors que les cyberattaques continuent [& # 8230;]

German and South Korean intelligence agencies have issued a joint warning against the increasing cyber-attack tactics of a North Korean hacker group called Kimsuky. The group, believed to be backed by the North Korean government, has been targeting organizations in both countries with sophisticated phishing campaigns and malware attacks. The warning comes as cyber-attacks continue […] |

Malware General Information | ★★★ | ||

| 2023-03-23 14:00:00 | Parlez-vous à un carbone, un silicium ou une identité artificielle? [Are You Talking to a Carbon, Silicon, or Artificial Identity?] (lien direct) | Dans le triumvirat des types d'identité, la protection de l'identité, de la confidentialité et des données des formes à base de carbone - humains - est la clé.Les garanties doivent être en place car l'IA devient plus interactive.

In the triumvirate of identity types, protecting the identity, privacy, and data of carbon-based forms - humans - is key. Safeguards must be in place as AI becomes more interactive. |

General Information | ★★ | ||

| 2023-03-23 13:07:00 | Les agences allemandes et sud-coréennes mettent en garde contre les tactiques de cyber-attaque de Kimsuky \\ [German and South Korean Agencies Warn of Kimsuky\\'s Expanding Cyber Attack Tactics] (lien direct) | Les agences gouvernementales allemandes et sud-coréennes ont mis en garde contre les cyberattaques montées par un acteur de menace suivi comme Kimsuky en utilisant des extensions de navigateur voyou pour voler des boîtes de réception de Gmail.

L'avis conjoint provient de l'appareil de renseignement intérieur de l'Allemagne, du Bureau fédéral pour la protection de la Constitution (BFV) et du National Intelligence Service de la République de Corée (NIS de la Corée du Sud (NIS

German and South Korean government agencies have warned about cyber attacks mounted by a threat actor tracked as Kimsuky using rogue browser extensions to steal users\' Gmail inboxes. The joint advisory comes from Germany\'s domestic intelligence apparatus, the Federal Office for the Protection of the Constitution (BfV), and South Korea\'s National Intelligence Service of the Republic of Korea (NIS |

Threat General Information | ★★ | ||

| 2023-03-23 13:00:00 | La menace pressante des drones de fabrication chinoise volant au-dessus des infrastructures critiques américaines [The pressing threat of Chinese-made drones flying above U.S. critical infrastructure] (lien direct) | > Les drones de China \'s DJI contiennent des caméras haute résolution, des capteurs avancés et un accès sans fil, ouvrant la porte à l'espionnage et au sabotage.

>Drones from China\'s DJI contain high-res cameras, advanced sensors and wireless access, opening the door for espionage and sabotage. |

Threat General Information | ★★★ | ||

| 2023-03-23 12:44:00 | Les incidents liés à l'Iran ont incité le cyber commandement à envoyer \\ 'Hunt Forward \\' Team en Albanie [Iran-linked incidents spurred Cyber Command to send \\'hunt forward\\' team to Albania] (lien direct) |

L'armée américaine a envoyé une équipe de cyber-opérateurs en Albanie l'année dernière pour aider à y défendre les réseaux gouvernementaux après une paire d'attaques numériques qui ont été imputées à l'Iran.La Cyber National Mission Force (CNMF) a déployé une équipe de deux douzaines de personnel sur une opération «Hunt Forward» [après le deuxième piratage] (https://therecord.media/Abanian-pm-says-iranian-hackers-hit-country-With-un autre cyberattaque), qui a eu lieu

L'armée américaine a envoyé une équipe de cyber-opérateurs en Albanie l'année dernière pour aider à y défendre les réseaux gouvernementaux après une paire d'attaques numériques qui ont été imputées à l'Iran.La Cyber National Mission Force (CNMF) a déployé une équipe de deux douzaines de personnel sur une opération «Hunt Forward» [après le deuxième piratage] (https://therecord.media/Abanian-pm-says-iranian-hackers-hit-country-With-un autre cyberattaque), qui a eu lieu

The U.S. military sent a team of cyber operators to Albania last year to help defend government networks there after a pair of digital attacks that were blamed on Iran. The Cyber National Mission Force (CNMF) deployed a team of two dozen personnel on a “hunt forward” operation [following the second hack](https://therecord.media/albanian-pm-says-iranian-hackers-hit-country-with-another-cyberattack), which took place

The U.S. military sent a team of cyber operators to Albania last year to help defend government networks there after a pair of digital attacks that were blamed on Iran. The Cyber National Mission Force (CNMF) deployed a team of two dozen personnel on a “hunt forward” operation [following the second hack](https://therecord.media/albanian-pm-says-iranian-hackers-hit-country-with-another-cyberattack), which took place |

General Information | ★★★ | ||

| 2023-03-23 12:13:58 | Les utilisateurs cliquant sur plusieurs liens de phishing mobile augmentent de 637% en seulement deux ans [Users Clicking on Multiple Mobile Phishing Links Increases 637% in Just Two Years] (lien direct) |

|

General Information | ★★★ | ||

| 2023-03-23 12:13:56 | Les cyber-assureurs suppriment tranquillement la couverture de l'ingénierie sociale et des allégations d'instruction frauduleuse [Cyber Insurers Quietly Remove Coverage for Social Engineering and Fraudulent Instruction Claims] (lien direct) |

|

General Information | ★★ | ||

| 2023-03-23 11:46:21 | Comment l'intigriti protége vos données avec le chiffrement au niveau de l'application [How Intigriti keeps your data safe with application-level encryption] (lien direct) | > Notre processus de chiffrement au niveau de l'application est inégalé par toute autre plate-forme de prime de bogue. & # 160;Chez Intigriti, nous savons à quel point nos clients sont importants pour assurer la sécurité de leurs données.Après tout, les plates-formes de prime de bogue et de sécurité du crowdsourced gèrent une multitude d'informations sensibles, y compris les soumissions de vulnérabilité, les communications des chercheurs et les données financières. & # 160;Cependant, ce n'est pas seulement notre [& # 8230;]

>Our application-level encryption process is unmatched by any other bug bounty platform. At Intigriti, we know how important it is for our customers to keep their data safe. After all, bug bounty and crowdsourced security platforms handle a wealth of sensitive information, including vulnerability submissions, researcher communications, and financial data. However, it\'s not only our […] |

Vulnerability General Information | ★ | ||

| 2023-03-23 10:40:00 | Le gouvernement britannique définit la vision de la cybersécurité du NHS [UK Government Sets Out Vision for NHS Cybersecurity] (lien direct) | Prévoit de stimuler la cyber-résilience dans le service de santé d'ici 2030

Plans to boost cyber-resilience in the health service by 2030 |

General Information | ★★ | ||

| 2023-03-23 10:39:55 | Broadcom-VMware : coup de frein sur le rachat au Royaume-Uni (lien direct) | Dans la première phase de son enquête sur le rachat de VMware par Broadcom, la Competition and Markets Authority (CMA) du Royaume-Uni redoute une baisse de l'innovation et une hausse des prix. Elle suit les avis déjà formulés par l'UE et les États-Unis. | General Information | ★★ | ||

| 2023-03-23 10:30:58 | Comprendre la détection et la réponse gérées & # 8211;Et que rechercher dans une solution MDR [Understanding Managed Detection and Response – and what to look for in an MDR solution] (lien direct) | Pourquoi votre organisation devrait considérer une solution MDR et cinq choses clés à rechercher dans une offre de service

Why your organization should consider an MDR solution and five key things to look for in a service offering |

General Information | ★★★ | ||

| 2023-03-23 10:00:00 | Blackguard Stealer étend ses capacités dans une nouvelle variante [BlackGuard stealer extends its capabilities in new variant] (lien direct) | AT&T Alien Labs researchers have discovered a new variant of BlackGuard stealer in the wild, infecting using spear phishing attacks. The malware evolved since its previous variant and now arrives with new capabilities.

Key takeaways:

BlackGuard steals user sensitive information from a wide range of applications and browsers.

The malware can hijack crypto wallets copied to clipboard.

The new variant is trying to propagate through removable media and shared devices.

Background

BlackGuard stealer is malware as a service sold in underground forums and Telegram since 2021, when a Russian user posted information about a new malware called BlackGuard. It was offered for $700 lifetime or $200 monthly, claiming it can collect information from a wide range of applications and browsers.

In November 2022, an update for BlackGuard was announced in Telegram by its developer. Along with the new features, the malware author suggests free help with installing the command & control panel (Figure 1)

Figure 1. Announcement of new malware version in its Telegram channel.

Analysis

When executed, BlackGuard first checks if another instance is running by creating a Mutex.

Then to ensure it will survive a system reboot, the malware adds itself to the “Run” registry key. The malware also checks if it\'s running in debugger mode by checking TickCount and checking if the current user belongs to a specific list to determine whether it is running in a malware sandbox environment. (Figure 2)

Figure 1. Announcement of new malware version in its Telegram channel.

Analysis

When executed, BlackGuard first checks if another instance is running by creating a Mutex.

Then to ensure it will survive a system reboot, the malware adds itself to the “Run” registry key. The malware also checks if it\'s running in debugger mode by checking TickCount and checking if the current user belongs to a specific list to determine whether it is running in a malware sandbox environment. (Figure 2)

Figure 2. Malware will avoid execution if running under specific user names.

Now all is ready for stealing the user’s sensitive data. It collects all stolen information in a folder where each piece of data is stored in a specific folder, such as Browsers, Files, Telegram, etc. (Figure 3)

Figure 2. Malware will avoid execution if running under specific user names.

Now all is ready for stealing the user’s sensitive data. It collects all stolen information in a folder where each piece of data is stored in a specific folder, such as Browsers, Files, Telegram, etc. (Figure 3)

Figure 3. BlackGuard main folder with stolen data divided into folders.

When it finishes collecting sensitive data, the malware will zip the main folder using the password “xNET3301LIVE” and send it to its command & control. (Figure 4)

Figure 3. BlackGuard main folder with stolen data divided into folders.

When it finishes collecting sensitive data, the malware will zip the main folder using the password “xNET3301LIVE” and send it to its command & control. (Figure 4)

Figure 4. Zipping exfiltrated data with password and uploading to command & control.

Browser stealth

Along with collecting cookies, history and downloads of different browsers, BlackGuard also looks for the existence of special files and folders of different browsers. (This includes “Login Data”, AutoFill, History and Downloads. (Figure 5)

Figure 4. Zipping exfiltrated data with password and uploading to command & control.

Browser stealth

Along with collecting cookies, history and downloads of different browsers, BlackGuard also looks for the existence of special files and folders of different browsers. (This includes “Login Data”, AutoFill, History and Downloads. (Figure 5)

Figure 5. Collecting browser information.

Below is the list of browsers BlackGuard is looking for:

Chromium

Figure 5. Collecting browser information.

Below is the list of browsers BlackGuard is looking for:

Chromium

|

Malware Tool Threat General Information | ★★★ | ||

| 2023-03-23 10:00:00 | Malivents Chatgpt Chrome Extension détourne les comptes Facebook [Malicious ChatGPT Chrome Extension Hijacks Facebook Accounts] (lien direct) | Le logiciel a été téléchargé involontairement des milliers de fois

Software was unwittingly downloaded thousands of times |

General Information | ChatGPT ChatGPT | ★★ | |

| 2023-03-23 09:59:20 | GitHub Copilot : ce qui va changer avec GPT-4 (lien direct) | Comment GitHub Copilot va-t-il évoluer sous l'ère GPT-4 ? De la documentation à la gestion des PR, coup d'œil sur la feuille de route. | General Information | ★★ | ||

| 2023-03-23 09:24:48 | Dole dit que les informations des employés sont compromises dans l'attaque des ransomwares [Dole Says Employee Information Compromised in Ransomware Attack] (lien direct) | > Dole a admis dans un dossier de la SEC que son enquête sur la récente attaque de ransomware a révélé que les pirates avaient accédé aux informations des employés.

>Dole has admitted in an SEC filing that its investigation into the recent ransomware attack found that the hackers had accessed employee information. |

Ransomware General Information | ★★★ | ||

| 2023-03-23 09:02:06 | Les attaquants ont frappé Bitcoin ATM pour voler 1,5 million de dollars en espèces crypto [Attackers hit Bitcoin ATMs to steal $1.5 million in crypto cash] (lien direct) | Le fabricant de terminaux généraux octets ferme ses activités cloud après la deuxième violation en sept mois Les mécréants non identifiés ont siphoné la crypto-monnaie évaluée à plus de 1,5 million de dollars de bitcoin ATM en exploitant une faille inconnue dans les systèmes de livraison de Digicash.… | General Information Cloud | ★★ | ||

| 2023-03-23 08:00:00 | Jarg – Une interface graphique pour Restic (lien direct) | Vous vous souvenez de Restic que je vous ai présenté en 2020 ? Ce logiciel permet de faire des backup sous forme de snapshot (object storage) localement ou sur des services distants type AWS S3, OpenStack Swift, BackBlaze B2, Microsoft Azure Blob Storage ou encore Google Cloud Storage sans oublier … Suite | General Information Cloud | ★ | ||

| 2023-03-23 08:00:00 | Développer un livre de jeu de réponse aux incidents [Developing an incident response playbook] (lien direct) | Réponse des incidents Les manuels de jeu aident à optimiser les processus SOC et sont un pas en avant majeur à la maturité du SOC, mais peuvent être difficiles à développer pour une entreprise.Dans cet article, je veux partager quelques informations sur la façon de créer le (presque) livre de jeu parfait.

Incident response playbooks help optimize the SOC processes, and are a major step forward to SOC maturity, but can be challenging for a company to develop. In this article, I want to share some insights on how to create the (almost) perfect playbook. |

General Information | ★★★ | ||

| 2023-03-23 04:23:25 | ITIL pour la gestion du changement et l'amélioration continue & # 8211;Propulsé par Tripwire [ITIL For Change Management and Continuous Improvement – Powered by Tripwire] (lien direct) | Au cours des discussions avec les clients sur leur approche de la gestion des services informatiques, de nombreuses organisations se réfèrent aux pratiques de la bibliothèque d'infrastructure des technologies de l'information (ITIL) comme un élément clé de leur approche.Cela n'est pas surprenant, car le cadre ITIL fournit une méthodologie pratique pour la gestion informatique, permettant l'utilisation de la technologie pour s'aligner sur les besoins de l'entreprise.En priorisant les objectifs commerciaux sur les normes axées sur la technologie, l'ITIL peut être facilement appliquée à un large éventail d'environnements d'infrastructure, stimulant l'amélioration continue et améliorant la stabilité opérationnelle.En mouvement rapide ...

During discussions with clients about their approach to managing IT services, many organizations refer to the Information Technology Infrastructure Library (ITIL) practices as a key component of their approach. This is not surprising, as the ITIL framework provides a practical methodology for IT management, enabling the use of technology to align with business needs. By prioritizing business goals over technology-centric standards, ITIL can be readily applied to a broad range of infrastructure environments, driving continuous improvement and enhancing operational stability. In the fast-moving... |

General Information | ★★ | ||

| 2023-03-23 02:00:00 | Avertissement pour la vulnérabilité d'escalade des privilèges Office Microsoft Office (CVE-2023-23397) [Warning for Microsoft Office Outlook Privilege Escalation Vulnerability (CVE-2023-23397)] (lien direct) | aperçu Microsoft a découvert une vulnérabilité dans Outlook pour Windows qui est exploité pour voler les informations d'identification NTLM.Microsoft a attribué le code CVE-2023-23397 à cette vulnérabilité.La société lui a donné un score CVSS inhabituellement élevé de 9,8, CVSS étant le score d'évaluation du niveau de gravité.Détails de la vulnérabilité Outlook a une fonctionnalité \\ 'rappel \' qui alerte les utilisateurs des horaires de leur calendrier.L'alerte suivante est également affichée lorsque la période de planification s'est écoulée.Figure 1. Fonctionnement du rappel Outlook le ...

Overview Microsoft has discovered a vulnerability in Outlook for Windows that is being exploited to steal NTLM credentials. Microsoft has assigned the code CVE-2023-23397 to this vulnerability. The company gave it an unusually high CVSS score of 9.8, with CVSS being the evaluation score for the severity level. Vulnerability Details Outlook has a \'Reminder\' feature which alerts users of schedules on their calendar. The following alert is also displayed when the schedule period has elapsed. Figure 1. Outlook Reminder feature The... |

Vulnerability General Information | ★★ | ||

| 2023-03-23 01:50:00 | AVERTISSEMENT POUR LE PROGRAMME DE GESTION D'ACTIF [Warning for Asset Management Program (TCO!Stream) Vulnerability and Update Recommendation] (lien direct) | logiciel vulnérable et aperçu TCO! Stream est une solution de gestion des actifs développée par la société coréenne, MLSoft.Composé d'un serveur et d'un client, les administrateurs peuvent utiliser le programme de console pour effectuer des travaux de gestion des actifs en accédant au serveur.TCO! Stream offre diverses fonctionnalités pour la gestion des actifs, mais il existe un processus qui s'exécute constamment sur le client afin de recevoir des commandes du serveur.Les commandes sont effectuées via ce processus.Cette solution de gestion est exposée à des attaques de vulnérabilité qui pourraient ...

Vulnerable Software and Overview TCO!Stream is an asset management solution developed by the Korean company, MLsoft. Consisting of a server and a client, administrators can use the console program to perform asset management work by accessing the server. TCO!Stream offers various features for asset management, but there is a process that runs constantly on the client in order to receive commands from the server. Commands are performed through this process. This management solution is exposed to vulnerability attacks that could... |

Vulnerability General Information | ★★ | ||

| 2023-03-23 00:20:00 | Avertissement pour la solution de certification (VESTCERT) Vulnérabilité et recommandation de mise à jour [Warning for Certification Solution (VestCert) Vulnerability and Update Recommendation] (lien direct) | logiciel vulnérable et aperçu Vestcert est un programme de certification utilisé lors de l'accès aux sites Web, et est un module non actifxDéveloppé par la société coréenne, YETTIESOFT. & # 160; Ce programme est enregistré en tant que programme de démarrage et sera relancé par le service de Yettiesoft (Gozi) même s'il est résilié.Il reste constamment actif en tant que processus une fois qu'il est installé, il peut donc être exposé à des attaques de vulnérabilité. & # 160; Ainsi, il doit être mis à jour vers la dernière version.Description de la vulnérabilité Cette vulnérabilité était la première ...

Vulnerable Software and Overview VestCert is a certification program used while accessing websites, and is a non-ActiveX module developed by the Korean company, Yettiesoft. This program is registered as a Startup Program and will be relaunched by Yettiesoft’s service (Gozi) even if it is terminated. It remains constantly active as a process once it is installed, so it can be exposed to vulnerability attacks. Thus, it needs to be updated to the latest version. Description of the Vulnerability This vulnerability was first... |

Vulnerability General Information | ★★ | ||

| 2023-03-23 00:00:00 | AMADEY INFO-SELECTEUR: Exploiter les vulnérabilités du jour pour lancer des informations sur le vol de logiciels malveillants [Amadey Info-Stealer: Exploiting N-Day Vulnerabilities to Launch Information Stealing Malware] (lien direct) | Le malware du voleur d'informations Amadey a été détecté sur plus de 30 clients entre août et décembre 2022, couvrant diverses régions et verticales de l'industrie.Ce blog met en évidence la résurgence des logiciels malveillants en tant que service (MAAS) et la mise à profit des vulnérabilités n-days existantes dans les campagnes de smokeloder pour lancer Amadey sur les clients des clients \\ '.Cette enquête faisait partie des travaux de recherche sur la menace continue de DarkTrace \\ dans les efforts pour identifier et contextualiser les menaces à travers la flotte de Darktrace, en s'appuyant sur les idées de l'IA grâce à une analyse humaine collaborative.

Amadey Info-stealer malware was detected across over 30 customers between August and December 2022, spanning various regions and industry verticals. This blog highlights the resurgence of Malware as a Service (MaaS) and the leveraging of existing N-Day vulnerabilities in SmokeLoader campaigns to launch Amadey on customers\' networks. This investigation was part of Darktrace\'s continuous Threat Research work in efforts to identify and contextualize threats across the Darktrace fleet, building off of AI insights through collaborative human analysis. |

Malware Threat General Information | ★★★ | ||

| 2023-03-23 00:00:00 | Caractéristique d'évasion MDS \\ 'des boîtes anti-sands qui utilisent des fenêtres contextuelles [MDS\\' Evasion Feature of Anti-sandboxes That Uses Pop-up Windows] (lien direct) | Ahnlab Security Emergency Response Center (ASEC) surveille diverses tactiques anti-sandbox pour échapper aux bacs à sands.Cet article couvrira la technique anti-sandbox plutôt persistante qui exploite la forme de bouton des fichiers de mots icedid malveillants et la caractéristique d'évasion des MDS des Ahnlab & # 8217; qui est destiné à détecter un comportement malveillant.Une technique anti-sandbox qui exploite le formulaire de bouton est contenue dans le fichier mot icedid malveillant (convert.dot);Cependant, un processus en 2 étapes doit être effectué par un utilisateur avant le malveillant ...

AhnLab Security Emergency response Center (ASEC) is monitoring various anti-sandbox tactics to evade sandboxes. This post will cover the rather persistent anti-sandbox technique that exploits the button form of the malicious IcedID Word files and the evasion feature of AhnLab’s MDS which is meant for detecting malicious behavior. An anti-sandbox technique that exploits the button form is contained within the malicious IcedID Word file (convert.dot); however, a 2-step process is required to be done by a user before the malicious... |

General Information | ★★ | ||

| 2023-03-22 23:50:00 | ASEC Weekly Malware Statistics (13 mars 2023 & # 8211; 19 mars 2023) [ASEC Weekly Malware Statistics (March 13th, 2023 – March 19th, 2023)] (lien direct) | L'équipe d'analyse du centre d'intervention d'urgence (ASEC) AHNLAB utilise le système d'analyse automatique ASEC Rapit pour catégoriser et répondreaux logiciels malveillants connus.Ce message répertorie les statistiques hebdomadaires collectées du 13 mars 2023 (lundi) au 19 mars 2023 (dimanche).Pour la catégorie principale, InfostEaler s'est d'abord classé avec 43,8%, suivi de la porte dérobée avec 34,5%, du téléchargeur avec 18,7%, des ransomwares avec 1,7%, des logiciels malveillants bancaires avec 0,9% et de la co -minner avec 0,4%.Top 1 & # 8211; & # 160;Redline Redline s'est classée en première place avec 23,4%.Le malware vole ...

AhnLab Security Emergency response Center (ASEC) analysis team uses the ASEC automatic analysis system RAPIT to categorize and respond to known malware. This post will list weekly statistics collected from March 13th, 2023 (Monday) to March 19th, 2023 (Sunday). For the main category, Infostealer ranked first with 43.8%, followed by backdoor with 34.5%, downloader with 18.7%, ransomware with 1.7%, banking malware with 0.9%, and CoinMiner with 0.4%. Top 1 – Redline RedLine ranked first place with 23.4%. The malware steals... |

Ransomware Malware General Information | ★★ | ||

| 2023-03-22 23:30:00 | ASEC Weekly Phishing Email Trends Threat (5 mars 2023 & # 8211; 11 mars 2023) [ASEC Weekly Phishing Email Threat Trends (March 5th, 2023 – March 11th, 2023)] (lien direct) | Ahnlab Security Emergency Response Center (ASEC) surveille les menaces par e-mail avec le système d'analyse automatique ASEC (Rapit) et le pot de miel.Ce message couvrira les cas de distribution des e-mails de phishing au cours de la semaine du 5 mars 2023 au 11 mars 2023 et fournira des informations statistiques sur chaque type.Généralement, le phishing est cité comme une attaque qui fuit les utilisateurs & # 8217;Connexion des informations de connexion en déguisant ou en imitant un institut, une entreprise ou un individu grâce à des méthodes d'ingénierie sociale.Sur une note plus large, ...

AhnLab Security Emergency response Center (ASEC) monitors phishing email threats with the ASEC automatic sample analysis system (RAPIT) and honeypot. This post will cover the cases of distribution of phishing emails during the week from March 5th, 2023 to March 11th, 2023 and provide statistical information on each type. Generally, phishing is cited as an attack that leaks users’ login account credentials by disguising as or impersonating an institute, company, or individual through social engineering methods. On a broader note,... |

Threat General Information | ★★ | ||

| 2023-03-22 23:00:00 | Ransomware du Nevada distribué en Corée [Nevada Ransomware Being Distributed in Korea] (lien direct) | Ahnlab Security Emergency Response Center (ASEC) a découvert que les cas de ransomware du Nevada sont distribués au cours de l'équipe & # 8217Surveillance interne.Le Nevada est un logiciel malveillant écrit en utilisant Rust comme base et sa tendance à ajouter le & # 8220; .nevada & # 8221;L'extension des fichiers qu'il infecte est son trait déterminant.Après avoir chiffré les répertoires, il génère des notes de rançon avec le nom de fichier & # 8220; readme.txt & # 8221;Dans chaque répertoire.Ces notes contiennent un lien de navigateur TOR pour les paiements de rançon.1. Caractéristiques principales du ransomware du Nevada comme indiqué dans le ...

AhnLab Security Emergency response Center (ASEC) discovered cases of the Nevada ransomware being distributed during the team’s internal monitoring. Nevada is a malware written using Rust as its basis and its tendency of adding the “.NEVADA” extension to the files it infects is its defining trait. After encrypting directories, it generates ransom notes with the filename “README.txt” in each directory. These notes contain a Tor browser link for ransom payments. 1. Main Features of Nevada Ransomware As shown in the... |

Ransomware Malware General Information | ★★ | ||

| 2023-03-22 21:46:40 | En Thaïlande, de nouvelles mesures ont été mises en place pour renforcer la lutte contre la cybercriminalité (lien direct) | Un décret royal sur la prévention et la répression de la cybercriminalité est entré en vigueur récemment, offrant ainsi plus d'options aux victimes, aux banques et aux autorités pour lutter contre les activités illégales en ligne.... | General Information | ★★★ |

To see everything:

Our RSS (filtrered)